接入 Active Directory

本文介绍如何在 Authing 控制台配置你的 Active Directory 连接。

准备工作

你一共需要准备以下内容:

在创建 Authing 开发者账号的过程中,你会创建自己的第一个 OIDC 应用。

运行你的 Windows Active Directory 服务;

安装 Authing AD Connector。

在 Authing 控制台配置 Active Directory 连接

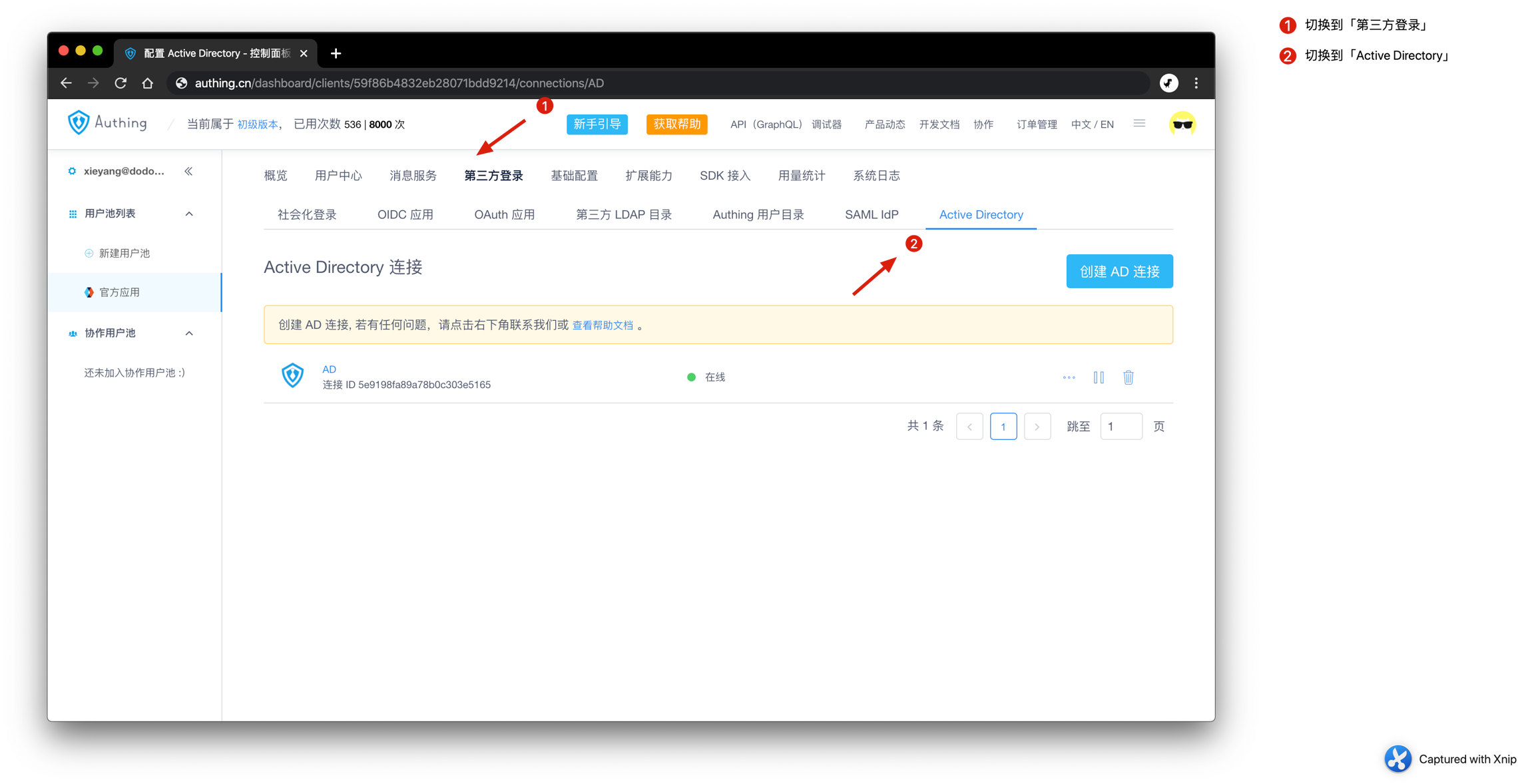

进入 Authing 控制台,按照下图指引找到 第三方登录 > Active Directory 页面:

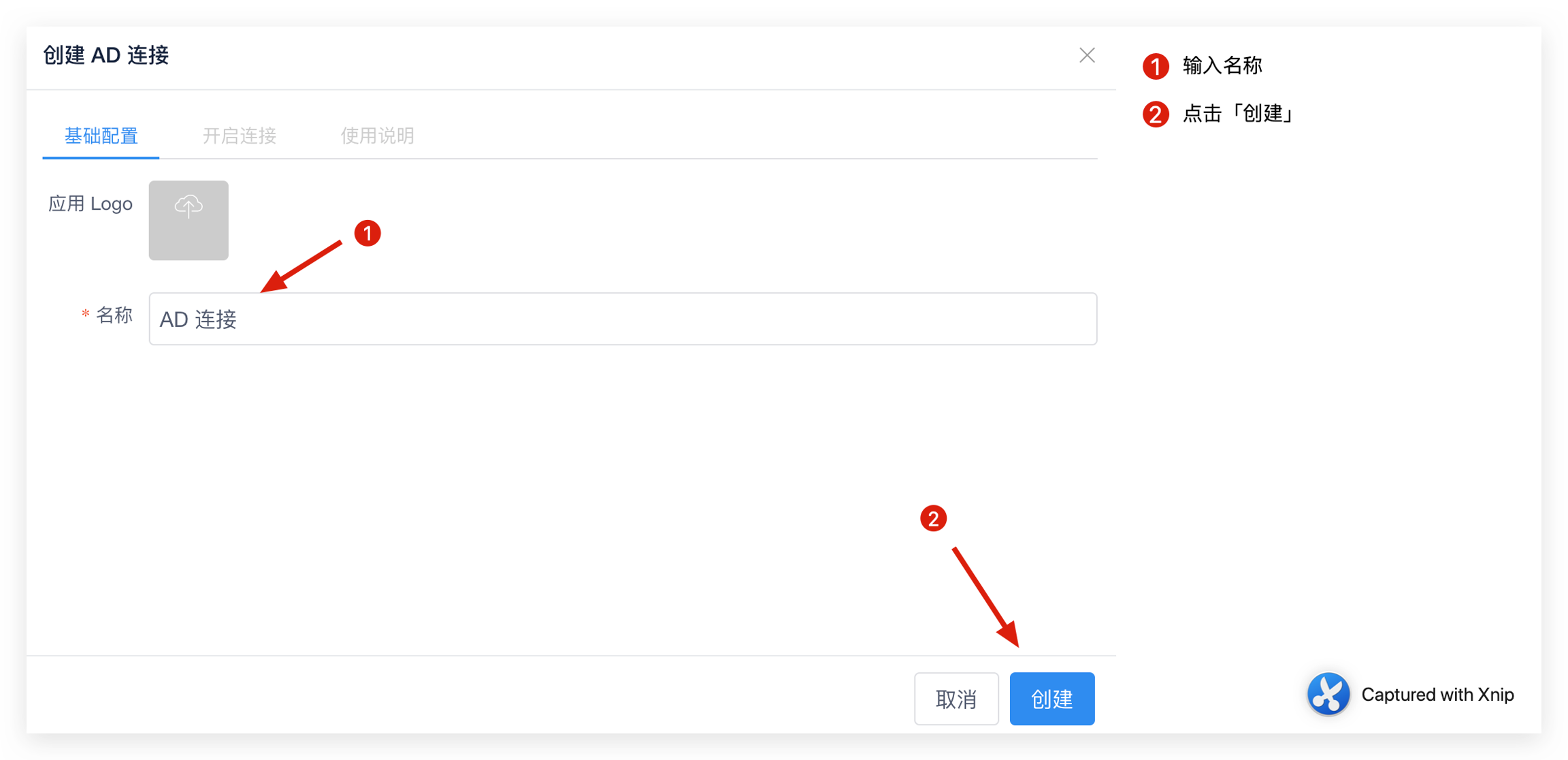

点击「创建 AD 连接」按钮:

你需要输入名称,然后点击「创建」按钮:

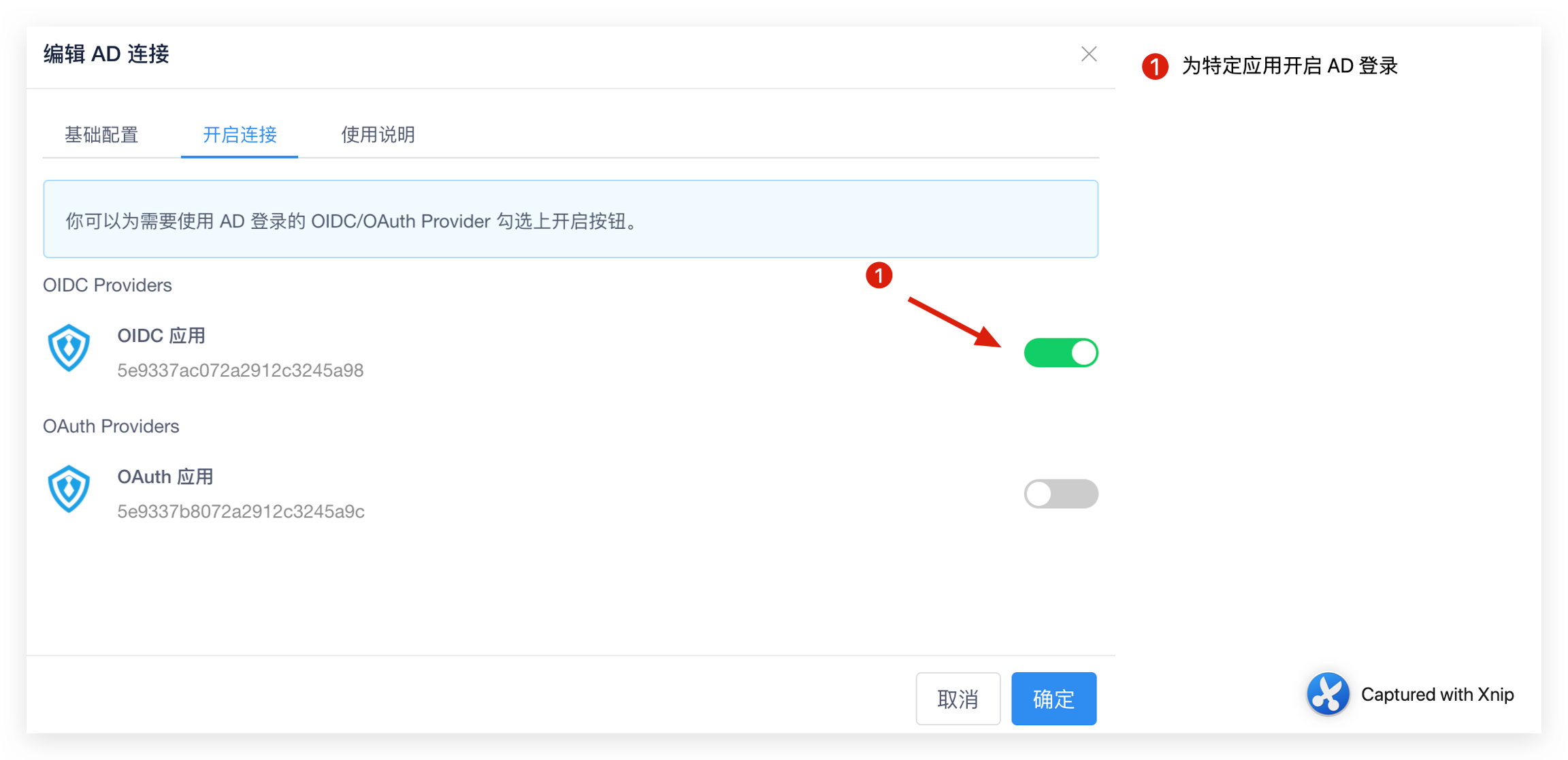

在下一个页面,你需要选择为你的哪些 OIDC/OAuth 应用开启 AD 登录选项:

有关如何接入 OIDC/ OAuth 2.0 的详情请见:

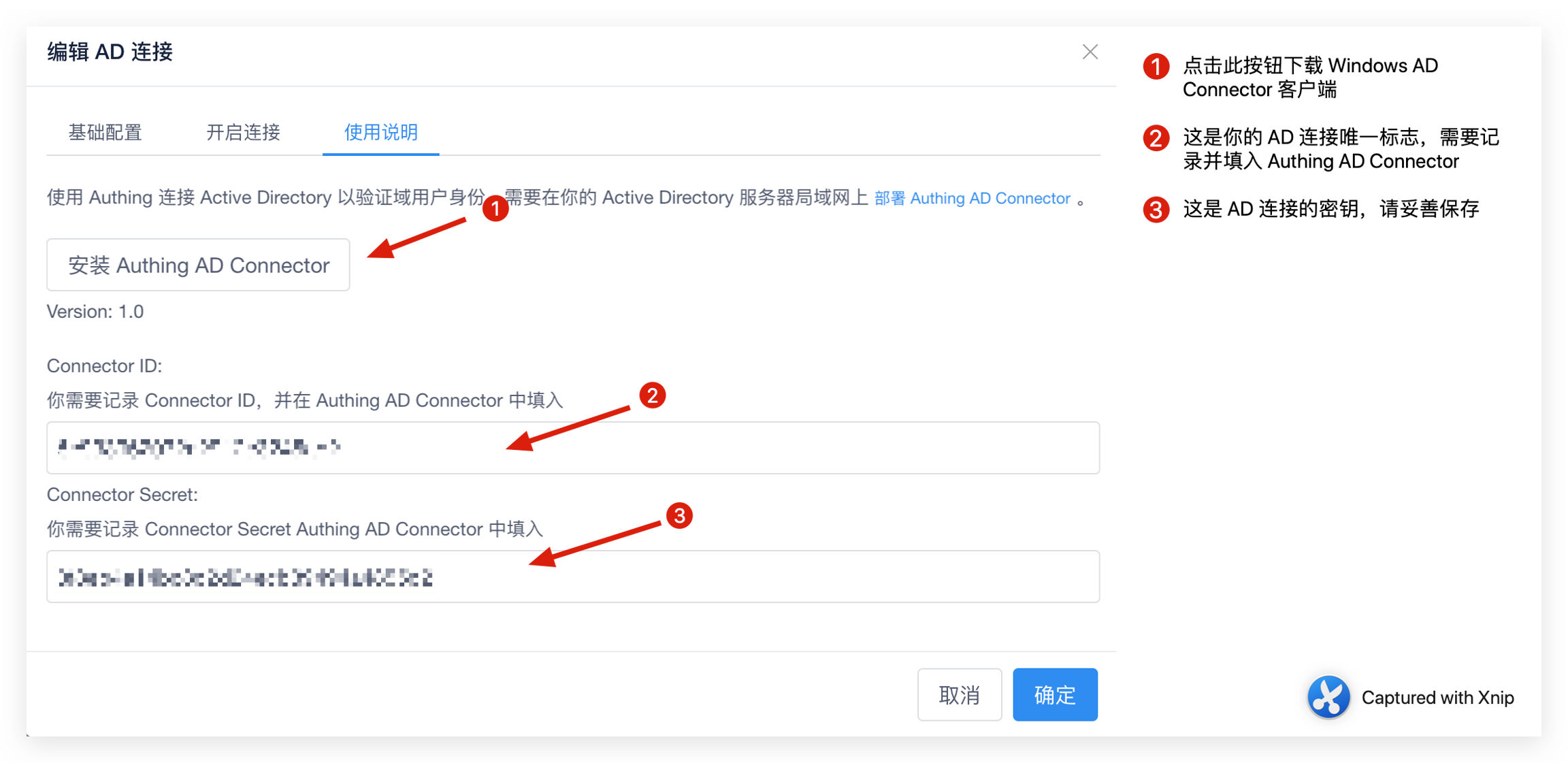

点击「确定」,进入下一个「使用说明」页面:

首先你需要下载 Authing AD Connector,这是一个 exe 文件,需要运行在你的 Windows AD 服务器,负责和 Authing 进行通信。同时你需要记录下刚刚创建的 AD 连接唯一标志(Connector ID)和连接密钥(Connector Secret),之后填入 Authing AD Connector 。

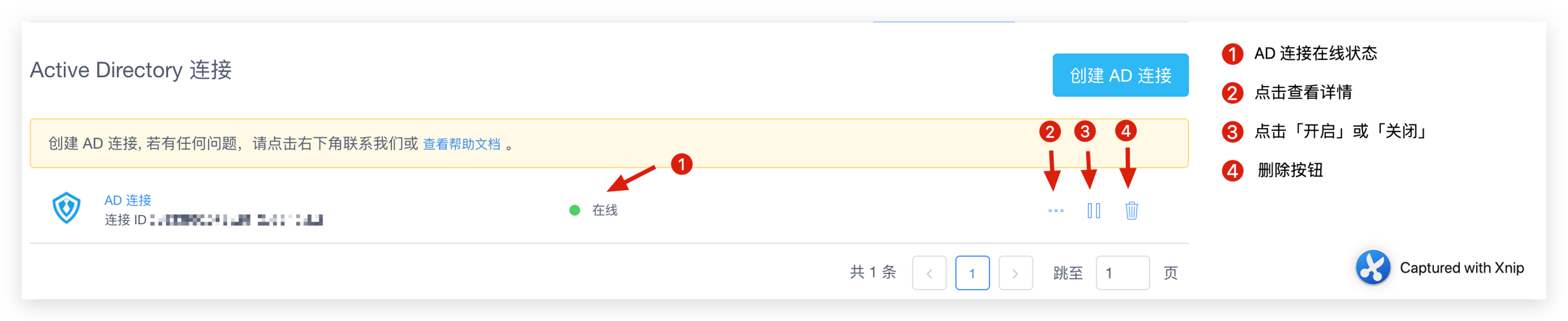

之后你就可以看到刚刚创建的 AD 连接了,你可以:

查看 AD 连接在线状态;

查看 AD 连接详情,包括连接 ID、连接密钥、开启了 AD 连接的 OAuth/OIDC 应用等;

启用或停用 AD 连接,停用的 AD 连接不会显示在 Guard 登录表单中。

接下来你需要在 Windows 运行 Authing AD Connector 。

在 Windows 运行 Authing AD Connector

前提条件

Windows 服务器;

服务器安装了 Active Directory;

运行 Authing AD Connector 的机器上,能够连通 Active Directory;

一个具有 Active Directory 的读取权限的用户账密。

Authing AD Connector 需要安装在局域网 AD 域环境中,但不一定要安装到运行 AD 服务的服务器上,只要保证 Authing AD Connector 能够访问到 AD 用户目录。在安装 Authing AD Connector 之前,请先确保满足以上条件。

安装 Authing AD Connector

点击这里下载最新的 Authing AD Connector。

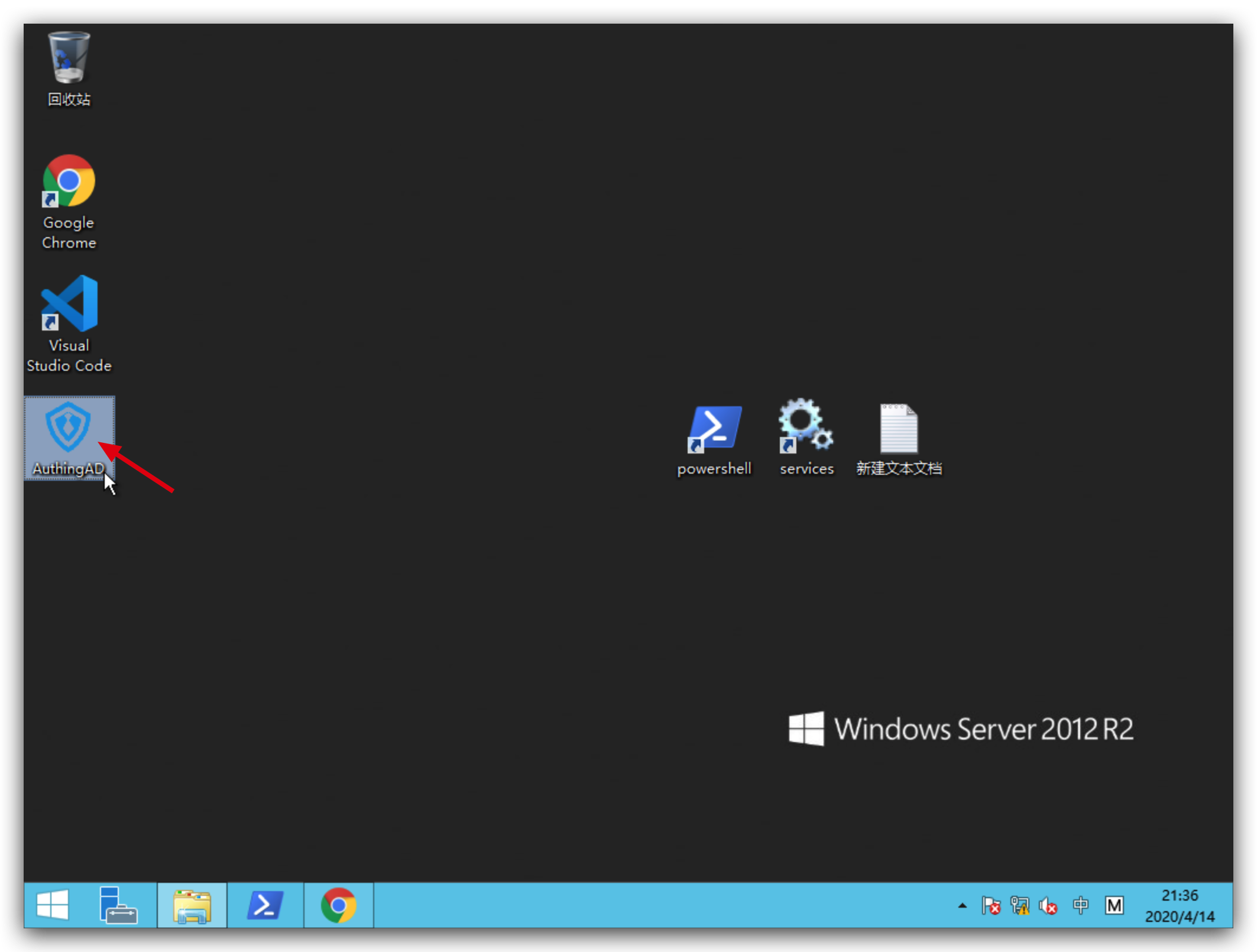

将下载的文件上传到 AD 域环境的机器上,双击应用,进行安装。

系统可能提出警告,点击「仍要运行」。

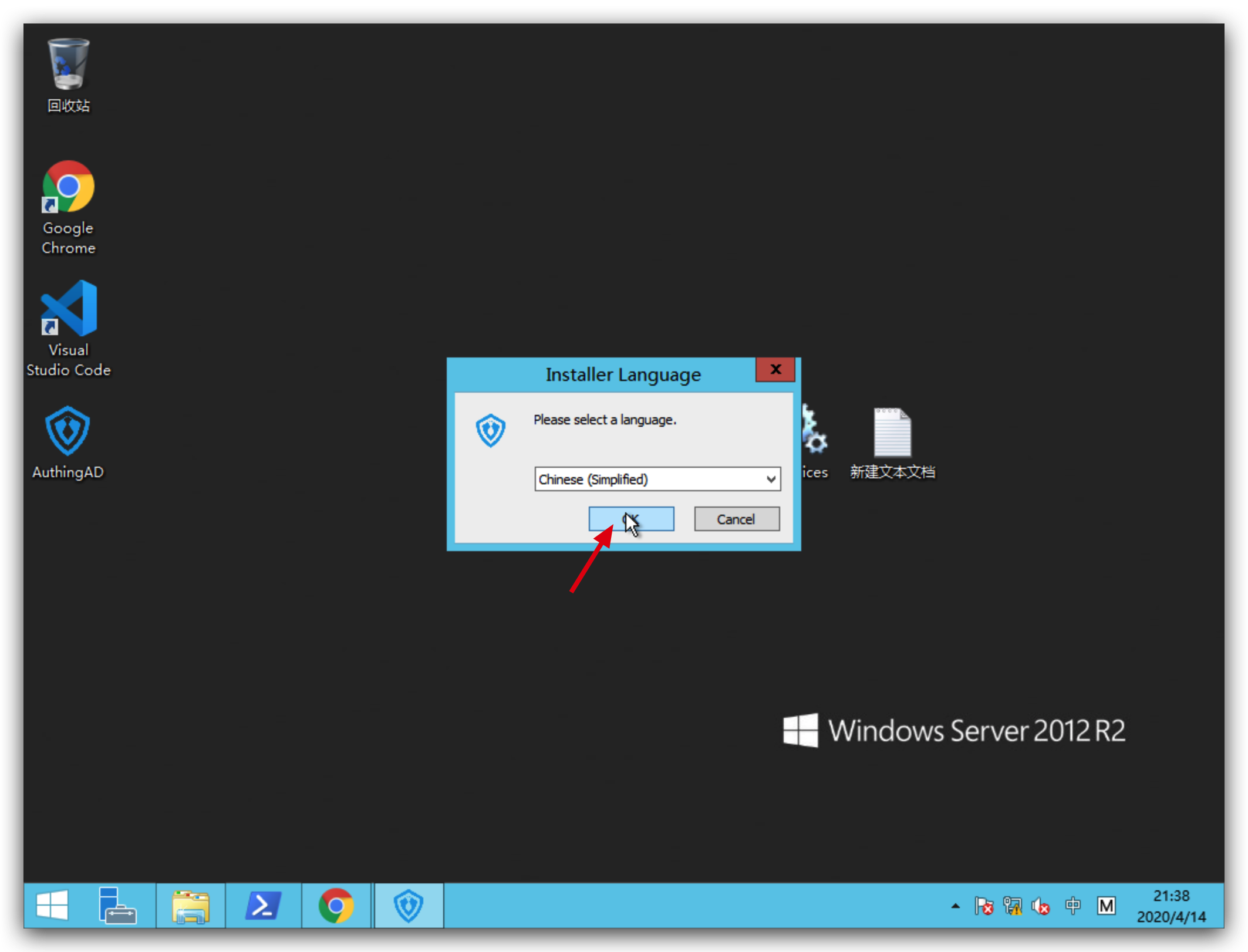

选择语言,点击「OK」。

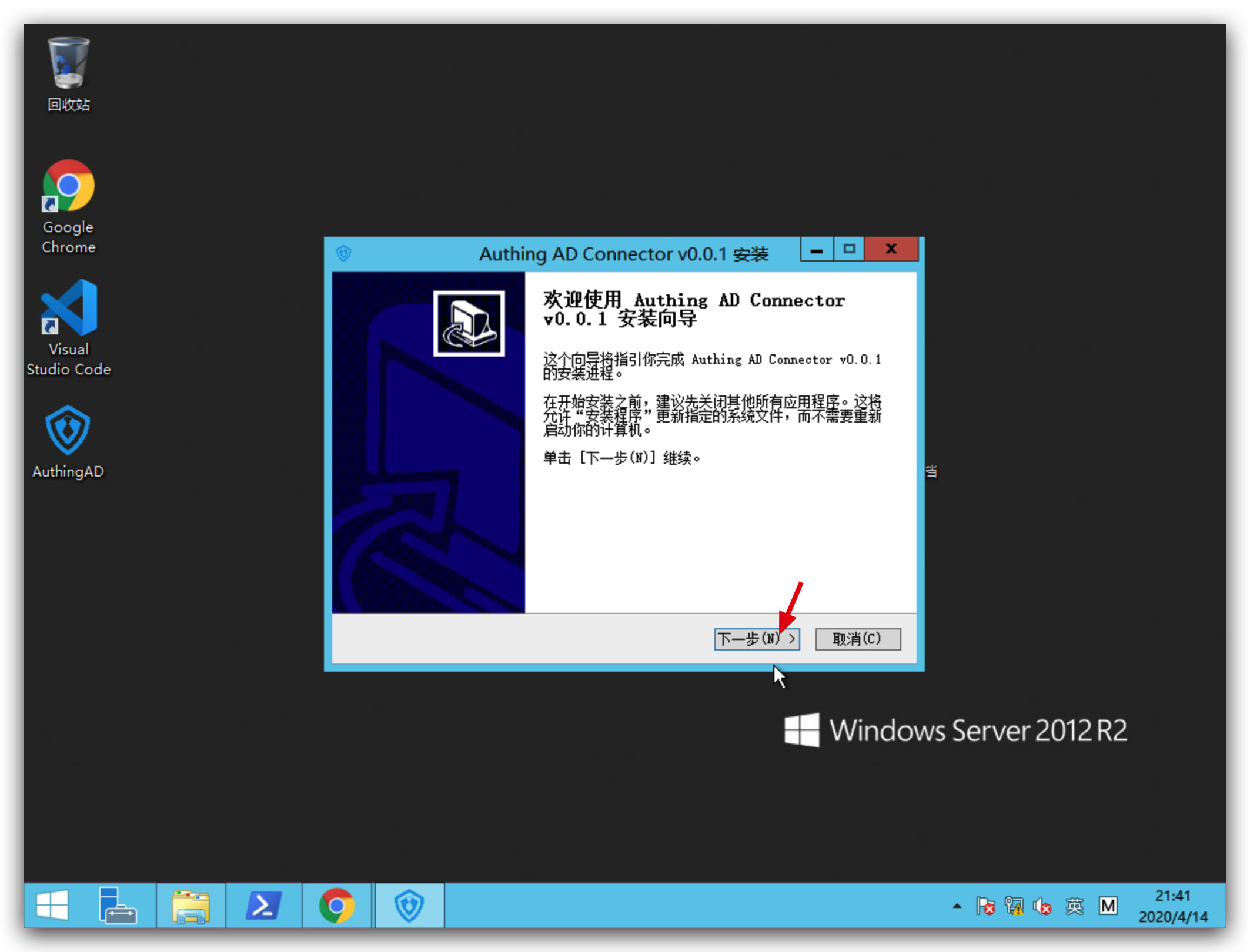

点击「下一步」。

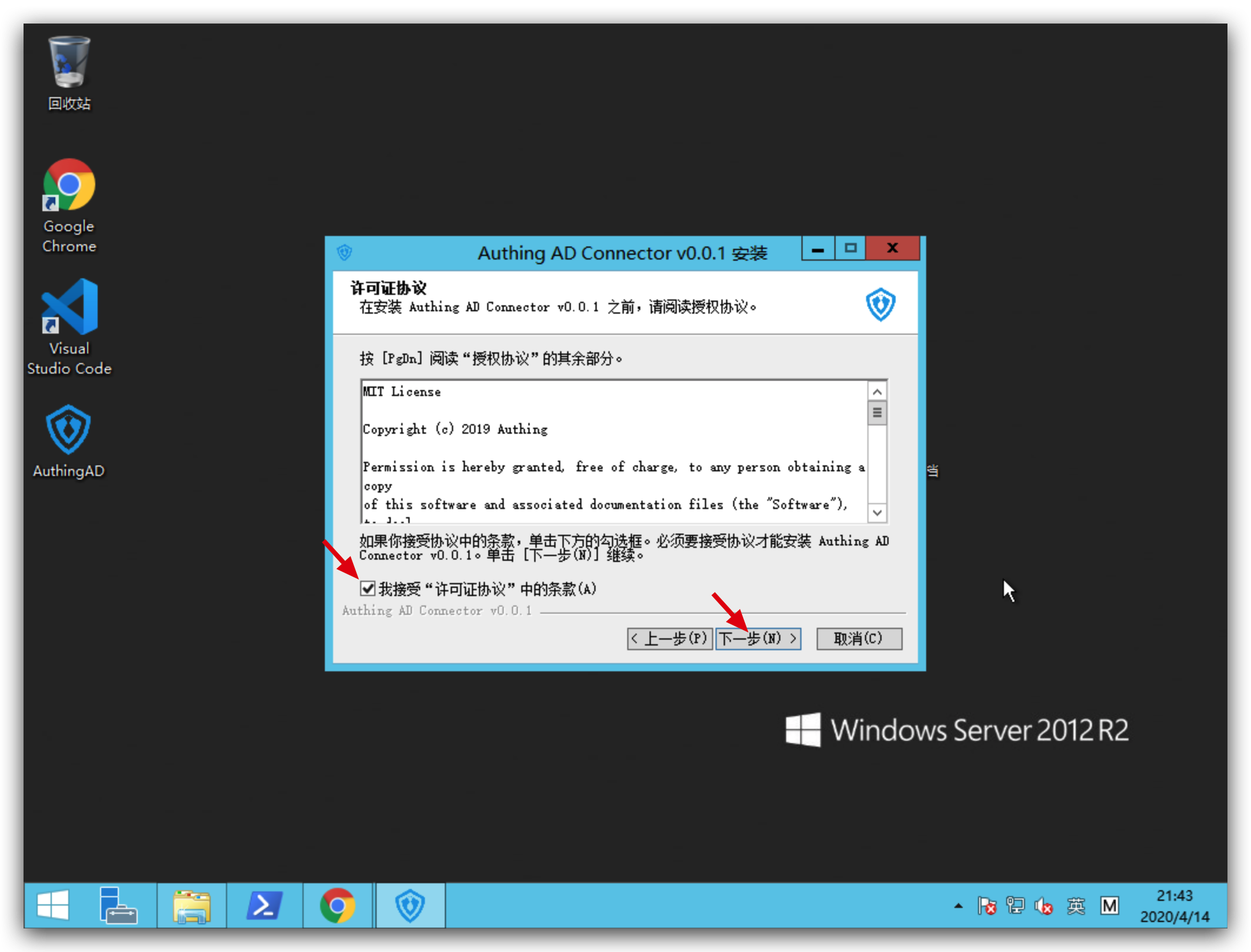

接受许可协议并点击「下一步」。

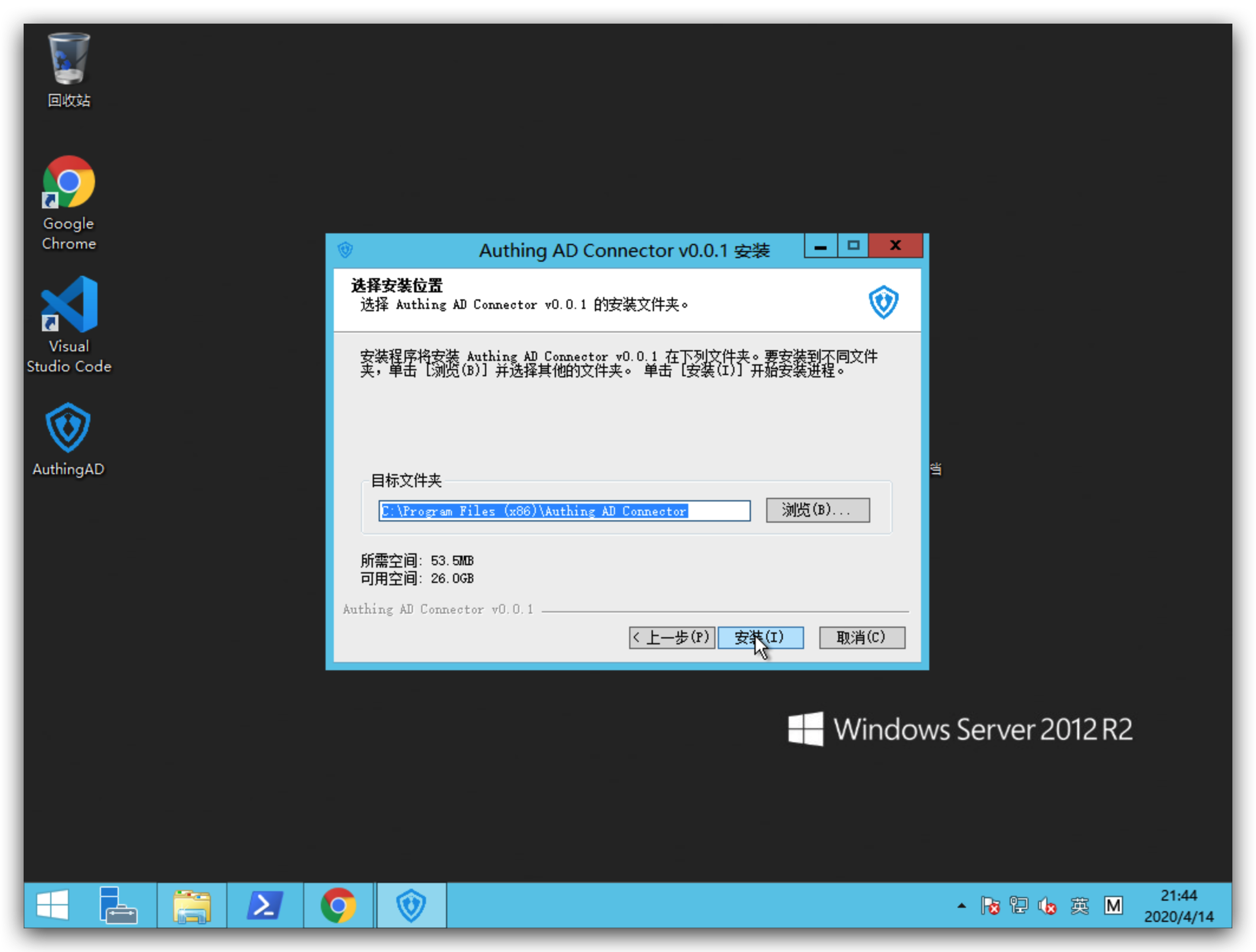

选择软件安装目录,然后点击「安装」。

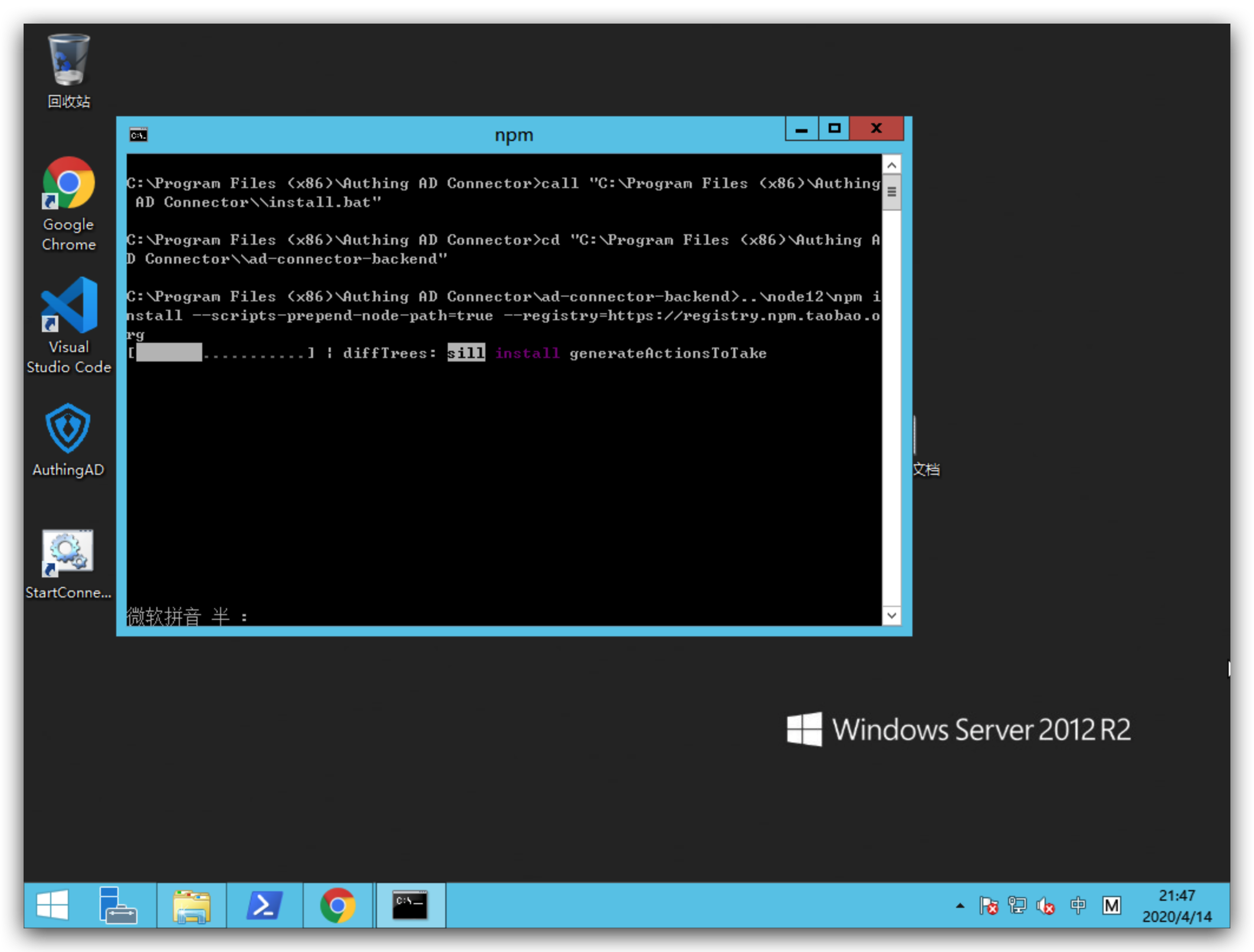

等待安装完成。

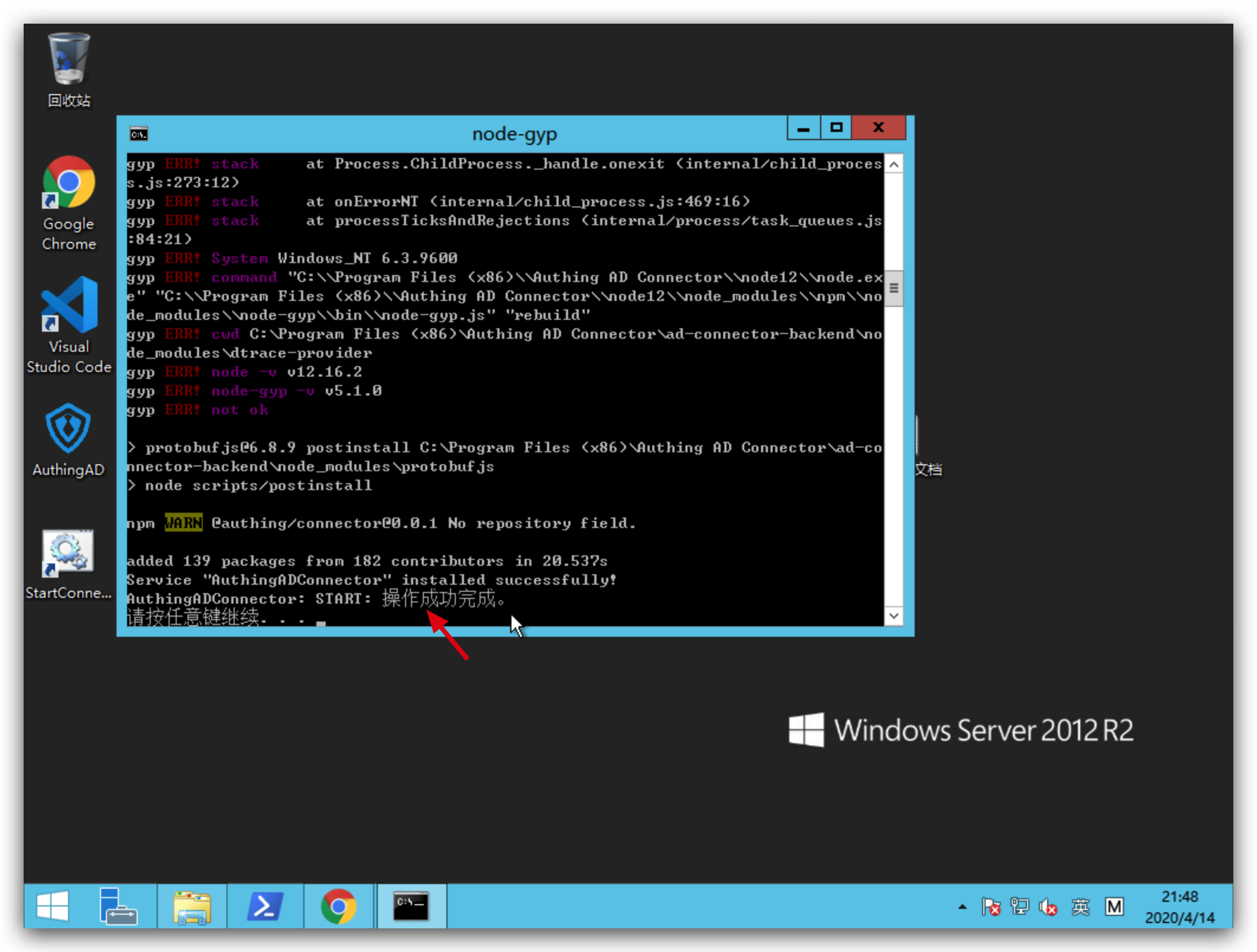

点击「完成」,会弹出命令行窗口,等待安装完成。

中途可能会出现缺少可选依赖的报错信息,可以忽略。看到以下界面说明安装成功,可按任意键退出:

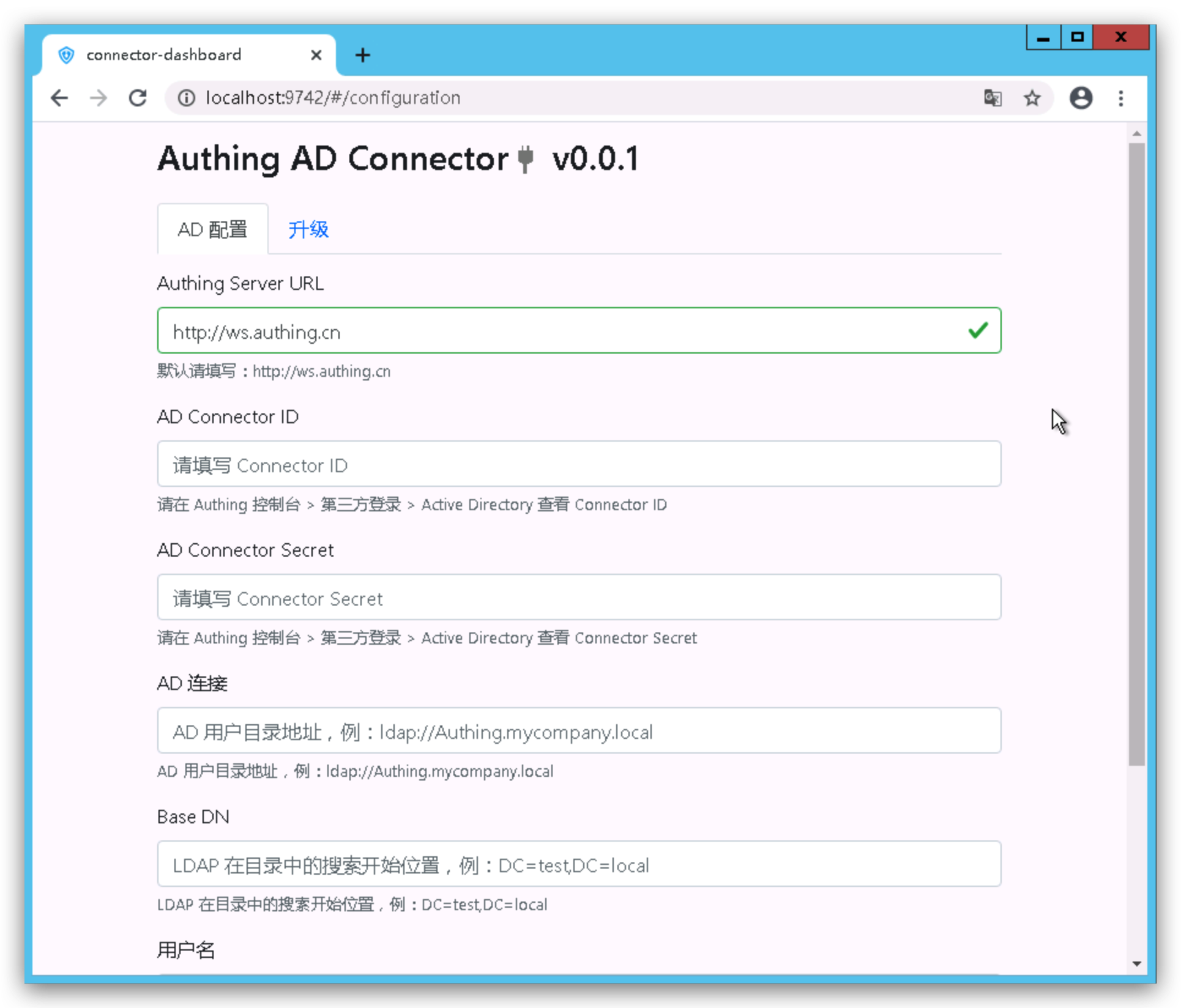

接下来,打开浏览器,访问 localhost:9742,会看到以下界面:

将你的 AD Connector ID、AD Connector Secret、AD 服务器链接地址、Base DN、域用户名、密码填入,然后点击「保存」按钮。

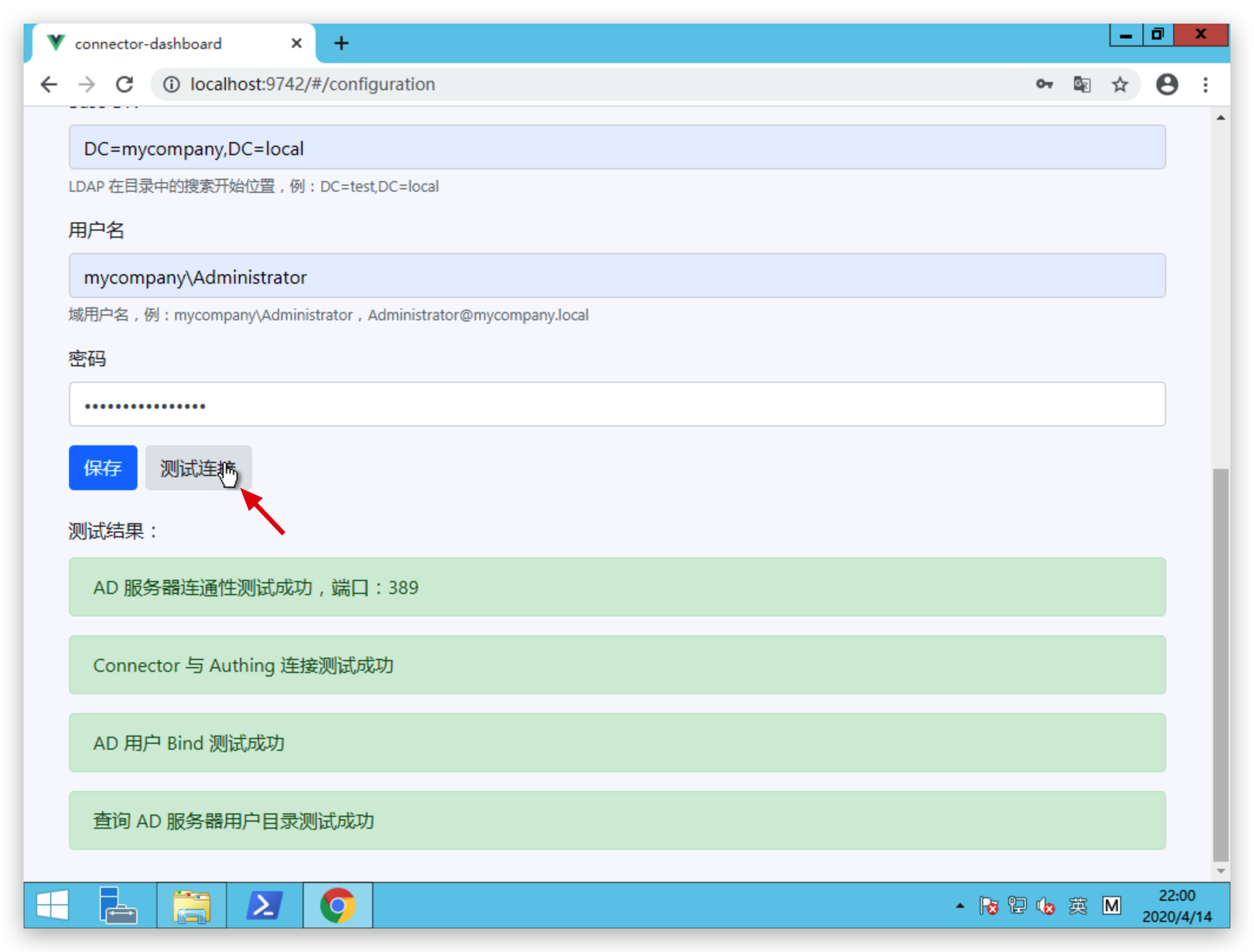

之后,点击「测试连接」,出现以下结果,说明连接正常:

如果遇到 Connector 与 Authing 链接测试失败问题,请稍等一会儿,可能因为网络延迟问题,Connector 与 Authing 握手尚未完成。

如果遇到 AD 相关的错误,请检查 AD 服务器链接、账密信息是否正确。

使用 Guard 体验 AD 登录

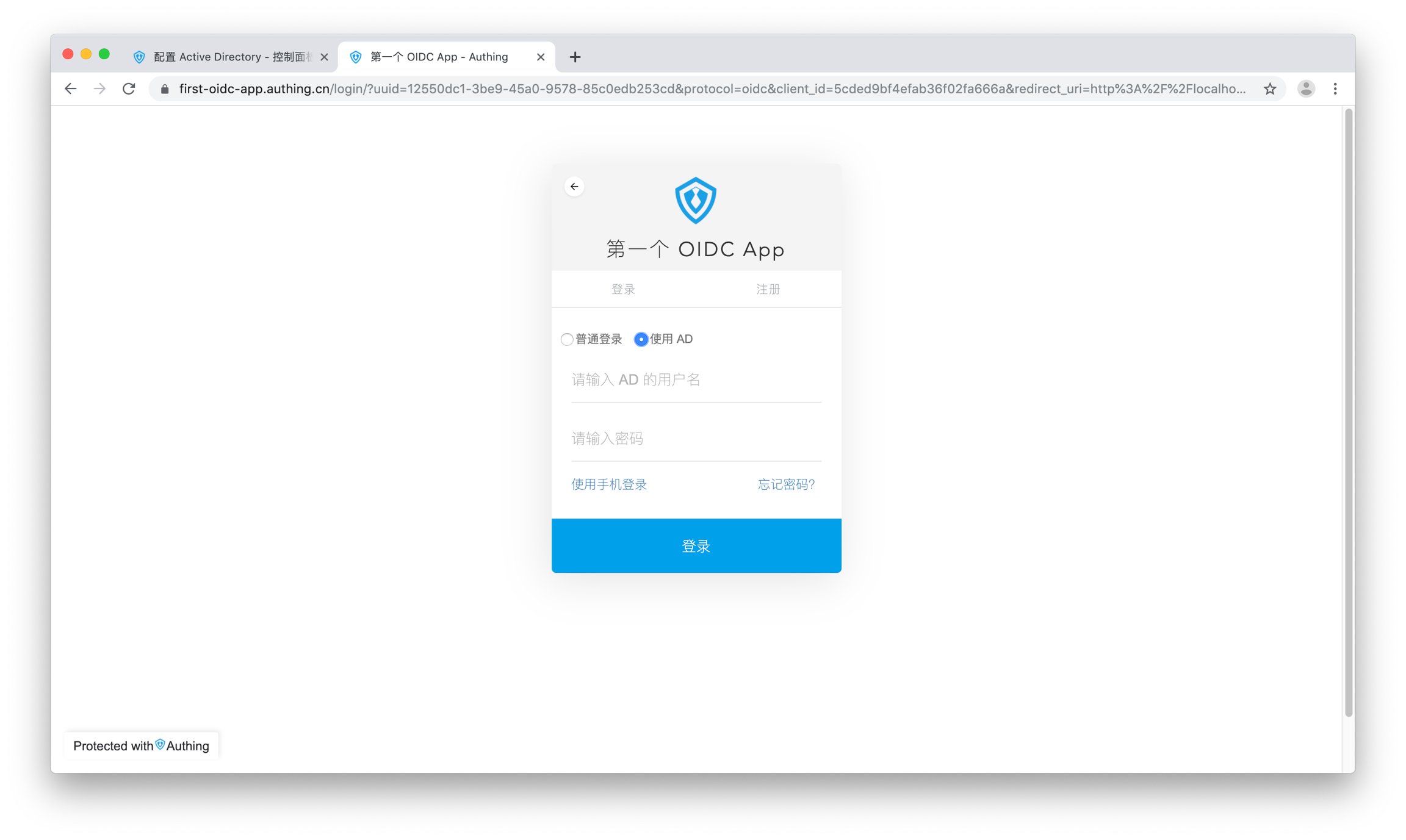

先按照上述步骤完成 AD Connector 的开启,然后访问你的 OIDC 或 OAuth 应用的登录地址。点击「使用 AD」单选框,切换到 AD 登录。

输入 AD 域用户账号和密码信息,点击「登录」。

之后会提示授权,点击「授权登录」后,跳转到业务地址。

Authing 不提供 AD 测试服务器,本示例 AD 域用户信息已经失效。

Last updated

Was this helpful?